Diferencia entre revisiones de «OpenVPN Server en Pfsense»

| (No se muestran 2 ediciones intermedias del mismo usuario) | |||

| Línea 27: | Línea 27: | ||

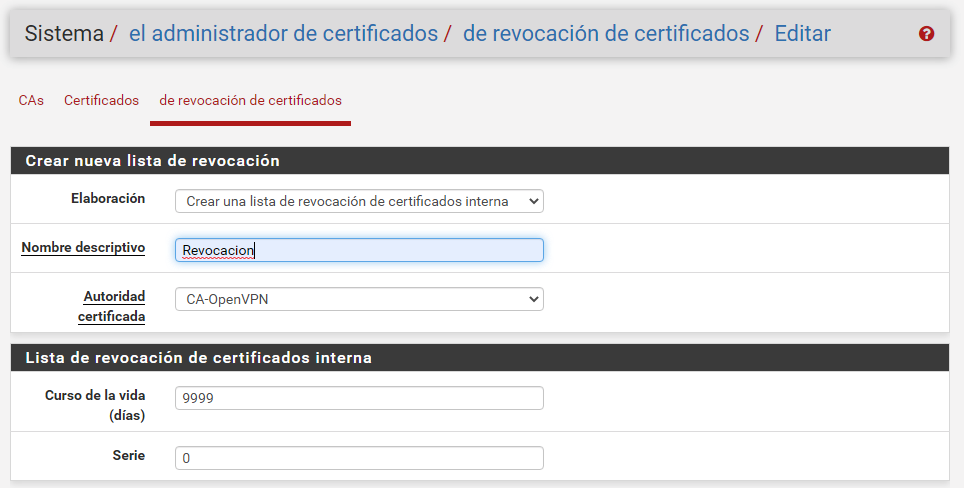

<code class="alert-info>Sistema > Cert Genrente > revocación de certificados </code> | <code class="alert-info>Sistema > Cert Genrente > revocación de certificados </code> | ||

| + | |||

Hacemos clic en ''' Agregar o Importar CRL''' | Hacemos clic en ''' Agregar o Importar CRL''' | ||

[[Archivo:07-Revocar Certificado.png]] | [[Archivo:07-Revocar Certificado.png]] | ||

[[Archivo:08-Certificado revocado.png]] | [[Archivo:08-Certificado revocado.png]] | ||

'''Nota:''' Esta expresado en dia este certificado caduca en 27 años | '''Nota:''' Esta expresado en dia este certificado caduca en 27 años | ||

| + | ==Creación de usuarios== | ||

| + | Necesitamos crear usuarios para poder acceder desde OpenVPN, con otro paquete podemos añadir los usuarios del '''Active directory''' pero yo prefiero los usuarios creado por Pfsense y asignarles los certificados y controlar el uso sobre pfsense. | ||

| + | |||

| + | <code class="alert-info>Sistema > Gestión de Usuarios </code> | ||

| + | [[Archivo:09-Creacion de usuarios.png]] | ||

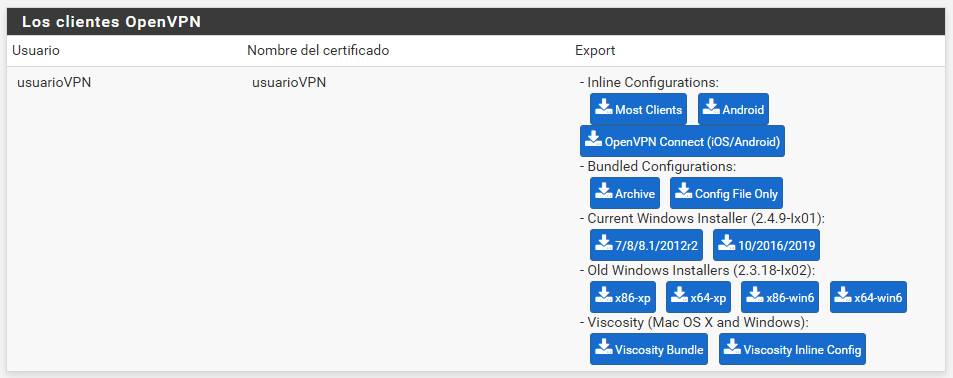

| + | ==Exportar configuración de usuarios== | ||

| + | <code class="alert-info>VPN > OpenVPN > Client Export </code> | ||

| + | [[Archivo:10-Export Usuarios.png]] | ||

| + | Hay varias formas de exportar la configuración para realizar la conexión VPN, la mas común es '''Most Clients''', estas nos descarga un fichero con toda la información necesaria para poder conectarnos mediate VPN, solo hay que retocar mediante un editor de text dicho archivo. | ||

| + | Porque por defecto poner la dirección IP del servidor que nos queremos conectar mediate VPN, tendríamos que cambiarla por la IP publica del servidor. | ||

| + | ==Firewall local== | ||

| + | Por ultimo tendríamos que habilitar el paso UDP 1194 al los servidores que queremos realizar conexión desde la VPN | ||

| + | ==Redireccionamiento de puerto== | ||

| + | Tambien necesitamos redireccionar el puerto UDP 1194 para desde el router hasta el Pfsense para que el pueda tener acceso desde WAN - LAN | ||

Revisión actual del 17:59 5 jun 2020

Configurar un tunel VPN directo desde la IP publica al Pfsense pasando por VPN y habilitando las reglas de Firewall necesarias.

Restringiendo el acceso a los servidores solamente desde la LAN interna

Sumario

Instalar OpenVPN

Sistema > Gerente de empaquetación > Paquetes disponibles

Buscamos openvpn-client-export

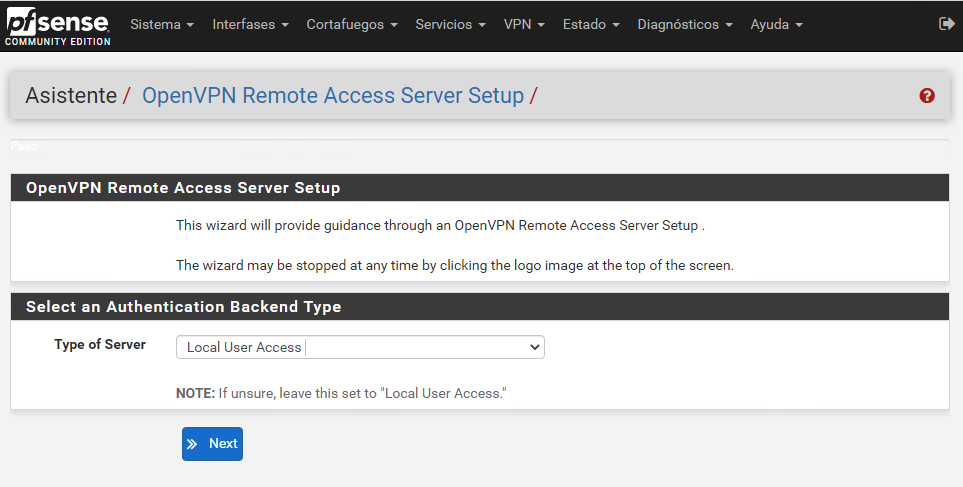

Asistente

Utilizaremos el asistente de instalación

Acceso local de VPN

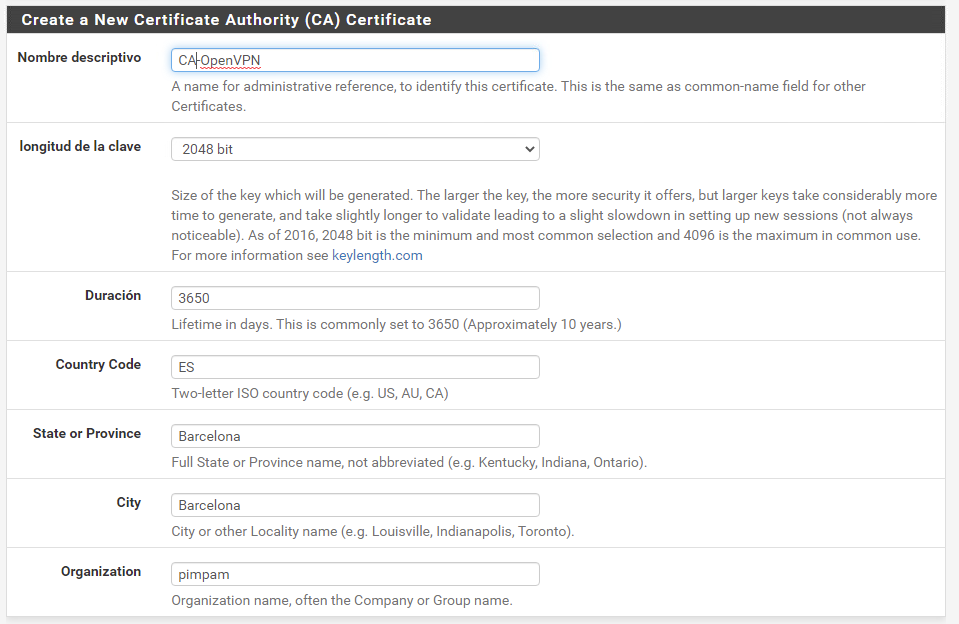

Crear Autoridad certificadora

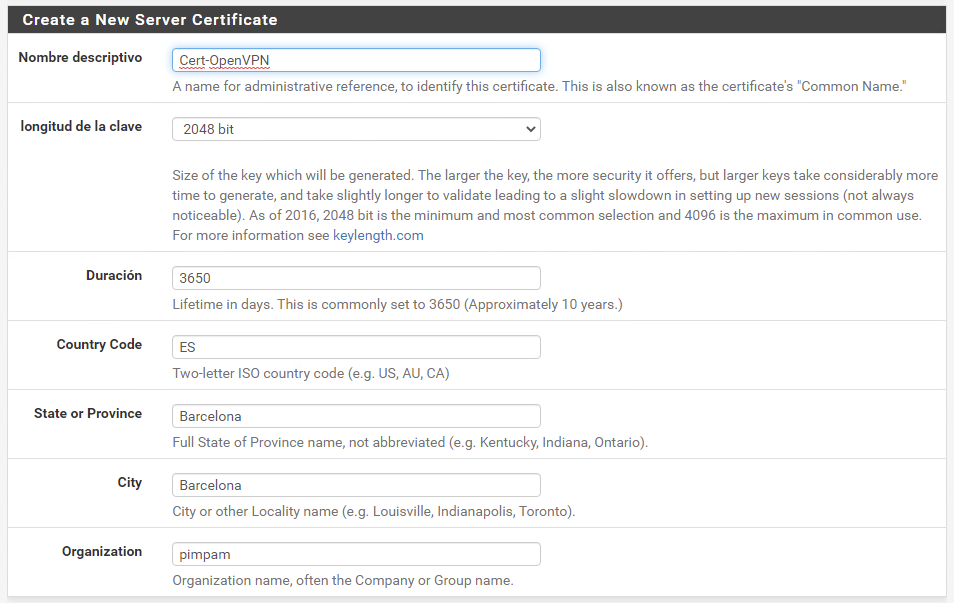

Crear Servidor de Certificados

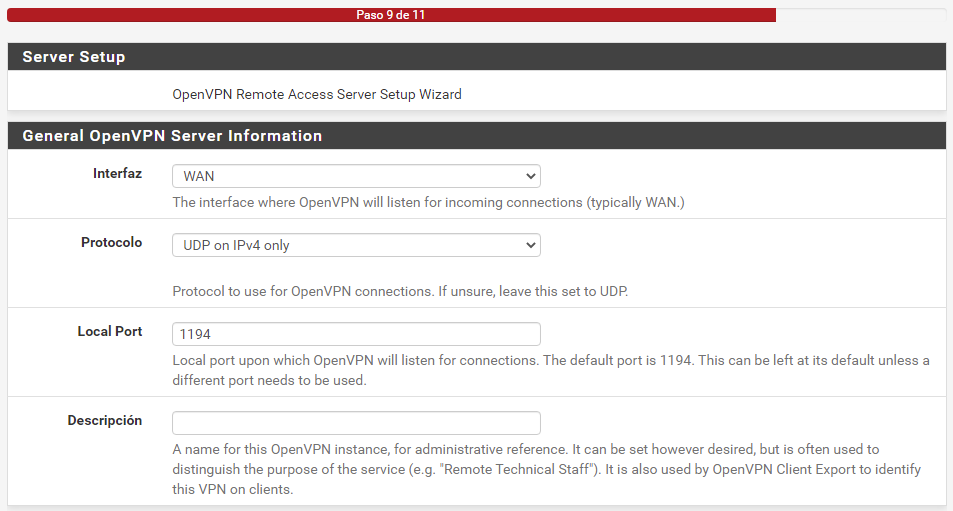

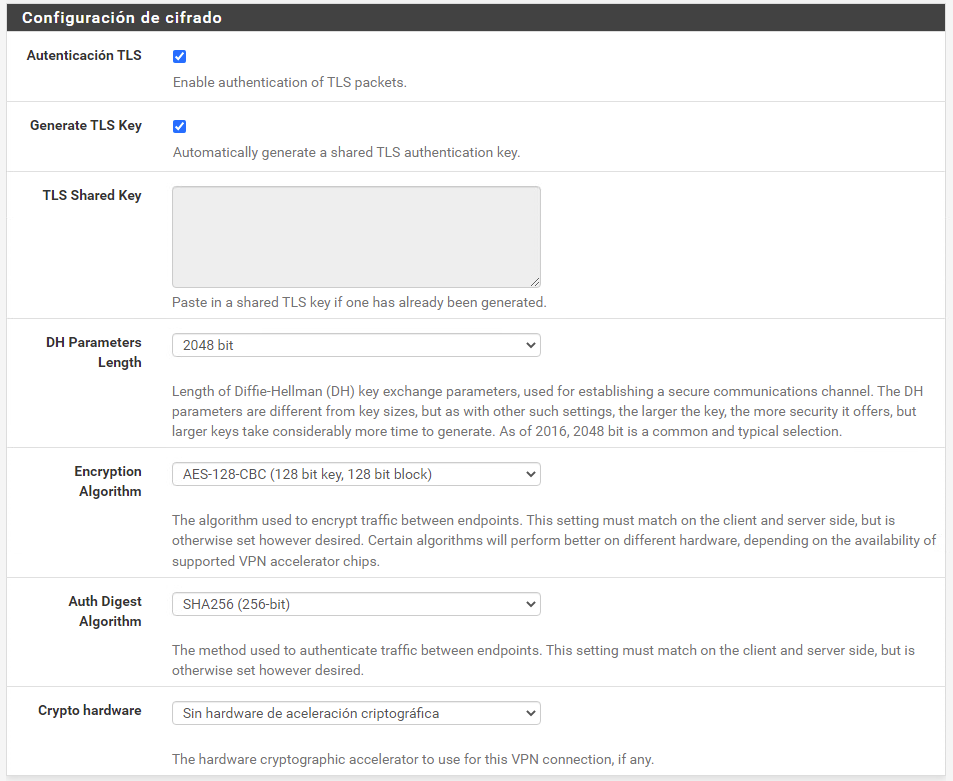

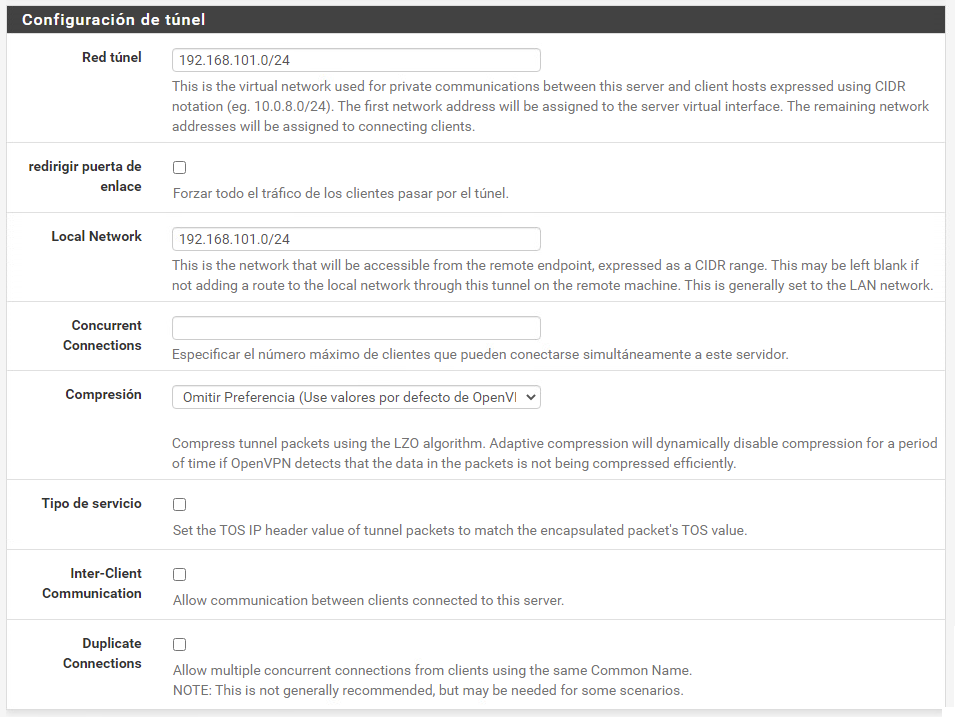

Configuración del servidor VPN

Configuración del certificado

Ahora hay que configurar la revocación del Certificado que se a creado con el asistente.

Sistema > Cert Genrente > revocación de certificados

Hacemos clic en Agregar o Importar CRL

Nota: Esta expresado en dia este certificado caduca en 27 años

Nota: Esta expresado en dia este certificado caduca en 27 años

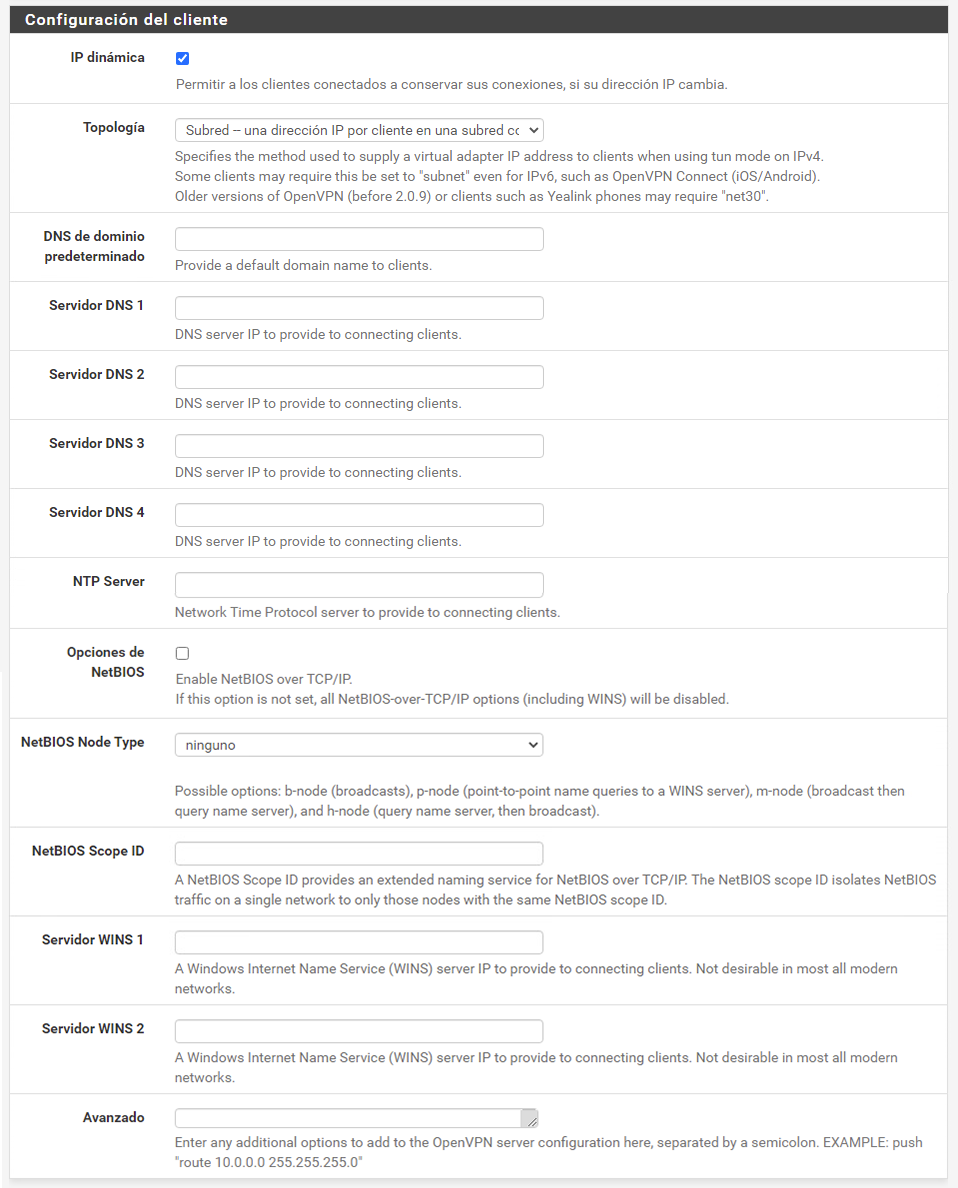

Creación de usuarios

Necesitamos crear usuarios para poder acceder desde OpenVPN, con otro paquete podemos añadir los usuarios del Active directory pero yo prefiero los usuarios creado por Pfsense y asignarles los certificados y controlar el uso sobre pfsense.

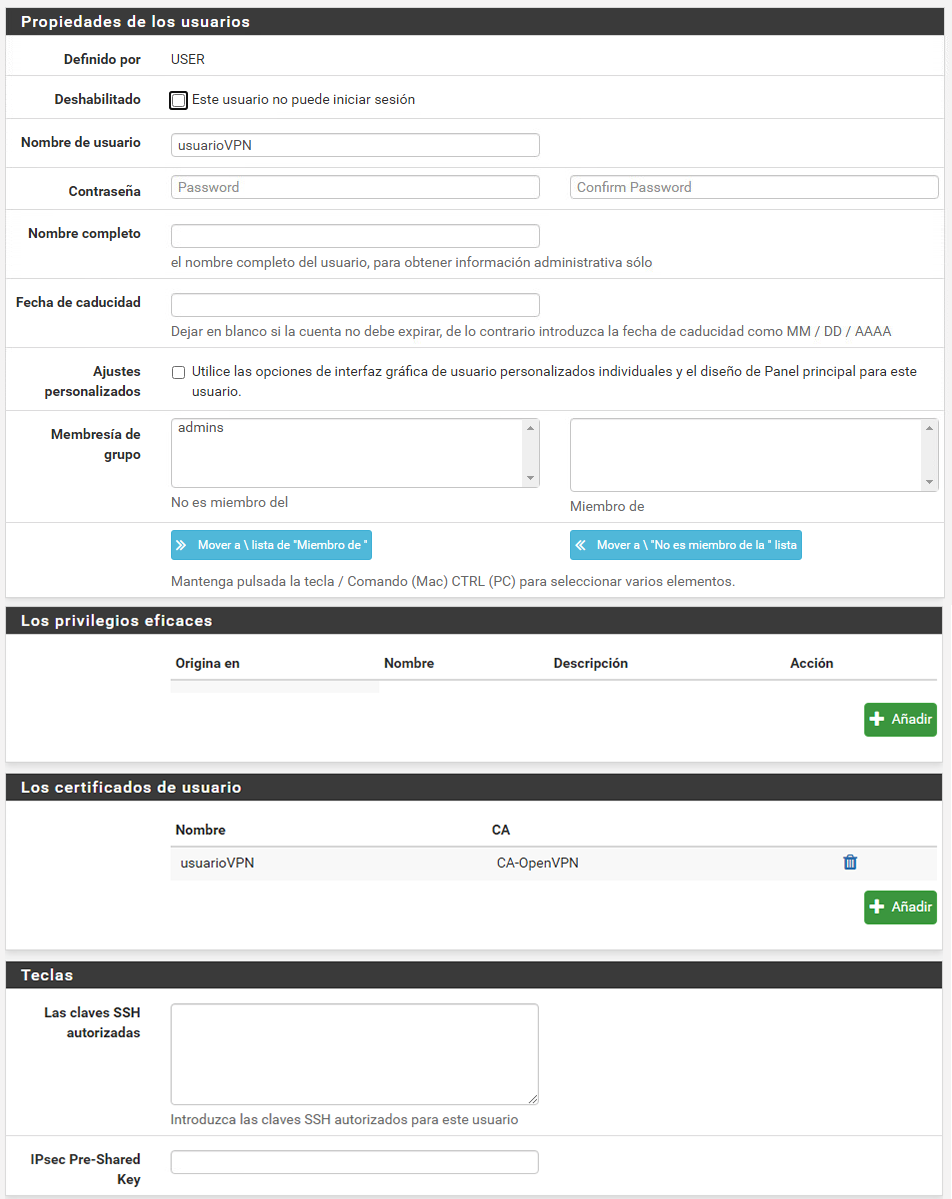

Exportar configuración de usuarios

VPN > OpenVPN > Client Export

Hay varias formas de exportar la configuración para realizar la conexión VPN, la mas común es Most Clients, estas nos descarga un fichero con toda la información necesaria para poder conectarnos mediate VPN, solo hay que retocar mediante un editor de text dicho archivo.

Porque por defecto poner la dirección IP del servidor que nos queremos conectar mediate VPN, tendríamos que cambiarla por la IP publica del servidor.

Hay varias formas de exportar la configuración para realizar la conexión VPN, la mas común es Most Clients, estas nos descarga un fichero con toda la información necesaria para poder conectarnos mediate VPN, solo hay que retocar mediante un editor de text dicho archivo.

Porque por defecto poner la dirección IP del servidor que nos queremos conectar mediate VPN, tendríamos que cambiarla por la IP publica del servidor.

Firewall local

Por ultimo tendríamos que habilitar el paso UDP 1194 al los servidores que queremos realizar conexión desde la VPN

Redireccionamiento de puerto

Tambien necesitamos redireccionar el puerto UDP 1194 para desde el router hasta el Pfsense para que el pueda tener acceso desde WAN - LAN